PHẦN III: "NẾU LÀ THỎ THÌ CHO XEM TAI" CÔNG NGHỆ CHỐNG HACK MADE BY VIETNAM

- Cốc, cốc, cốc, tôi là thỏ.

- Nếu là thỏ thì cho xem tai!

Đoạn hội thoại này cứ ngỡ chỉ có thể thấy trong những quyển tranh truyện dành cho trẻ nhỏ, nhưng đó lại thực sự là những gì anh Nguyễn Khương Tuấn "phiên dịch" lại cho chúng tôi về hội thoại giữa chiếc chìa và ổ khóa CyLock do anh sáng chế. Kỳ thực, câu thoại đó cũng là bí mật giúp bộ khóa điều khiển từ xa CyLock có thể chống lại được kiểu tấn công tinh vi đang ngày một gia tăng, nhắm đến phần cứng của bộ khóa từ xa trên ô tô, xe máy, cửa nhà kho/gara.

Đạo tặc nhắm vào phần cứng

Trong bài viết Bỏ 500.000 đồng, 'hack' xe Tesla giá 1,9 tỷ: VinFast, Ford, Mercedes có thể vào tầm ngắm!, chuyên gia bảo mật Sultan Qasim Khan đã sử dụng bộ thiết bị có giá quy đổi chưa đến 500.000 đồng để mở khóa và khởi động từ xa một chiếc Tesla Model Y có giá trị khoảng 80.000 USD (tương đương khoảng 1,9 tỷ đồng). Không chỉ có trên lý thuyết, thực tế cũng đã có nhiều vụ trộm công nghệ cao xảy ra. Video do cảnh sát vùng West Midlands, Vương Quốc Anh đăng tải đã cho thấy một nhóm trộm bằng các thiết bị công nghệ cao đã lấy đi một chiếc Mercedes mà chẳng cần đập kính hay phá ổ khóa.

Có thể thấy, phần cứng đang là một điểm yếu mà giới đạo tặc đang để mắt tới.

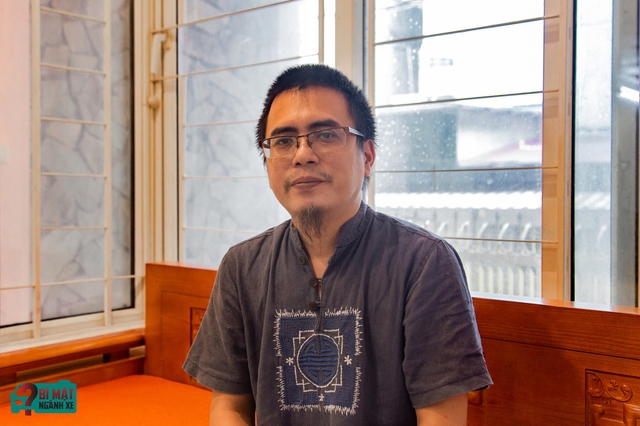

Vì lý do này mà kỹ sư Nguyễn Khương Tuấn, Giám đốc Kỹ thuật Onyx Việt Nam, kết nối và chia sẻ với chúng tôi về cách "xem tai thỏ" có thể khắc phục được lỗ hổng phần cứng.

Kỹ sư Nguyễn Khương Tuấn, người sáng chế ra bộ khóa CyLock. Ảnh: Minh Đức

Theo kỹ sư Tuấn, các cuộc tấn công nhắm vào kẽ hở của phần cứng không phải là một vấn đề mới nổi. Năm 2019, Dell đã nghiên cứu và phản ánh rằng có tới 63% tổ chức được hỏi xác nhận rằng họ đã từng ít nhất một lần bị lộ dữ liệu vì bị tấn công phần cứng.

Một bài viết do Bloomberg đăng tải năm 2018 đã cáo buộc gián điệp Trung Quốc xâm nhập trái phép vào nhiều công ty công nghệ của Mỹ nhờ việc nắm giữ thượng nguồn của chuỗi cung ứng phần cứng. Bài viết cho rằng phía Trung Quốc đã cố tình lắp đặt một số con chíp ngoài thiết kế, thực hiện các tác vụ ngầm khó bị phát hiện.

Chuỗi cung ứng chính là nơi mà nhà nghiên cứu Samy Kamkar và kỹ sư Nguyễn Khương Tuấn cùng trỏ tới khi nói về nguồn cơn của vấn đề.

Có tới 4 nguyên nhân lớn khiến phần cứng trở thành con mồi béo bở với nhóm tội phạm công nghệ cao, đó là: Thiếu đầu tư chống tội phạm công nghệ cao, gia tăng tội phạm công nghệ cao nhắm vào phần cứng, máy móc công nghệ cao để lộ nhiều kẽ hở, chuỗi cung ứng phần cứng phức tạp.

Khi các nhà sản xuất chíp, vốn không phải là một đơn vị chuyên về bảo mật, chỉ mua sáng chế, sản xuất và bán thì các đơn vị mua chíp về sử dụng sẽ không có nhiều cách để xử lý triệt để.

Được biết, Rolling Code vẫn đang là công nghệ ẩn sau nhiều thiết bị mở khóa từ xa trên ô tô, xe máy, cửa cuốn gara/nhà kho, và giới đạo tặc công nghệ cao thì đang cố gắng khai thác lỗ hổng của Rolling Code bằng các phương thức như RollJam Attack hay Relay Attack.

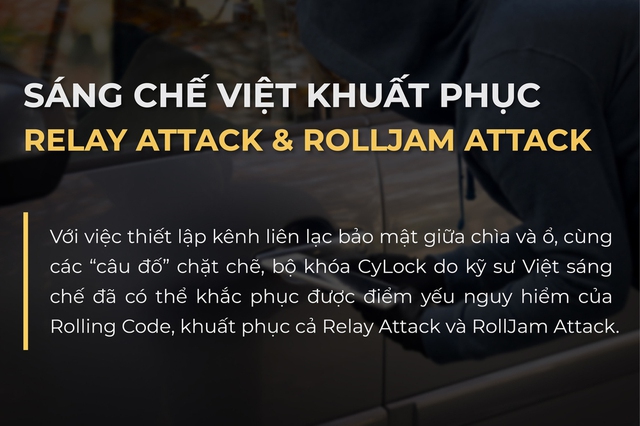

Một số phương án khắc phục điểm yếu của Rolling Code cũng đã được triển khai, ví dụ như Cadillac đặt thời hạn cho các mã của Rolling Code, tức có thể tạm thời chống lại được RollJam Attack. Trong khi đó, vị kỹ sư người Việt đã sáng tạo một phương thức có thể khắc phục được cả RollJam Attack và Relay Attack. Kỹ sư Nguyễn Khương Tuấn khẳng định: "Hiện tại chưa có cách để phá, về mặt lý thuyết".

Ảnh minh họa: Diane Rottner / I'MTech

Bộ mã hóa không thể suy ngược

Thay vì sử dụng bộ mã thông thường, thiết bị do kỹ sư Nguyễn Khương Tuấn sáng chế sử dụng bộ mã đã mã hóa theo chuẩn Secure Hash Algorithm (SHA) không thể suy ngược. Cụ thể, kỹ sư Nguyễn Khương Tuấn giải thích:

"Chìa khóa sẽ ping ổ khóa, còn gọi là gõ cửa. Chìa khóa sẽ báo là Tôi là chìa khóa này, tên là..., số là... số hiệu là..., giống kiểu Cốc cốc cốc, tôi là thỏ, thì khóa sẽ bắn lại một câu đố: Nếu là thỏ thì cho xem tai. Câu đố đó là một số ngẫu nhiên; để giải được thì chỉ có chìa và ổ biết lời giải. Chìa khóa sẽ gửi lời giải; ổ khóa thấy đúng, và chỉ có chìa khóa đó mới giải được thì sẽ mở cửa. Mỗi một lần là một câu đố khác nhau, ngẫu nhiên. Nên sẽ không có chuyện thu lại câu đố và lời giải, sử dụng lần sau, vì lần sau sẽ có câu đố mới. [...] Điều thứ hai là có thể thu thoải mái, hàng tỷ cái, những cũng không thể suy được key, vì đặc tính SHA là có thu n bảng mã cũng không thể suy được bản gốc, vì đó là mã một chiều."

Có thể thấy, với việc tạo ra một kênh liên lạc bảo mật giữa chìa và khóa, CyLock của kỹ sư Nguyễn Khương Tuấn đã có thể loại bỏ được nguy cơ bị tấn công theo phương thức RollJam Attack, bởi câu đố và lời giải chỉ có thể được sử dụng ngay tại thời điểm đó, không thể lưu lại để sử dụng sau.

Bộ khóa CyLock được mô tả là "bất bại". Ảnh: Onyx Việt Nam

Đối với Relay Attack, CyLock của kỹ sư Nguyễn Khương Tuấn giải quyết bằng độ trễ tín hiệu. Đối với bộ khóa không cần chìa thông thường, 2 nút mạng là chìa khóa và ổ khóa sẽ cần biết khoảng cách của nhau, bằng cách đo định mức công suất. Giải thích đơn giản, mỗi công suất sẽ quy về một khoảng cách cố định, do vậy thì chỉ cần đo xem công suất mà nút ổ khóa nhận được là bao nhiêu thì sẽ luận được vị trí của chìa khóa.

CyLock cũng cần đo khoảng cách, nhưng ứng dụng bảng tra hai chiều với biểu cường độ khác nhau. Giải thích chi tiết, nhà sáng chế Nguyễn Khương Tuấn nói:

"Chìa khóa sẽ gửi lại câu đố cho ổ khóa, là một con số. Con số sẽ chuyển hóa lại thành biểu cường độ bao nhiêu, mô tả biên độ của sóng [mà chìa khóa] phát ra. Ổ khóa bắt được sẽ tra và đo được khoảng cách. [...] Nếu muốn khuếch đại tín hiệu ngay lập tức mà giữ nguyên được biên dạng thì sẽ phải biết câu đố, nếu không thì sẽ méo, hỏng, phát hiện ra tín hiệu sai và từ chối được, mà câu đố đã được bảo mật sau khi thiết lập được kênh truyền bảo mật giữa chìa khóa và ổ khóa. Hoặc là phải nghe toàn bộ câu rồi phát lại đúng biên dạng, mà câu thì mình thiết kế dài ngắn ra sao là do mình. [...] Giữa chìa khóa và ổ khóa thì việc giao tiếp này rất đơn giản và dễ dàng, khi phát đi thì biết được bao lâu sẽ nhận được thông tin. Nếu bị trễ thêm 1 mili giây hay 10 mili giây thì sẽ phát hiện được. Kể cả thu được tín hiệu đúng, nhưng bị trễ (Relay) thì có thể phát hiện ra".

Khi được hỏi về kỳ vọng đặt vào khóa CyLock, kỹ sư Nguyễn Khương Tuấn bộc bạch: "Ban đầu chỉ mong là ý tưởng khả thi thôi". Theo chia sẻ của ông, việc phát triển CyLock từ năm 2018 đã gặp nhiều "rào cản kỹ thuật", như phải triển khai thuật toán phức tạp trên phần cứng phổ thông, phải tối ưu năng lượng sử dụng để thiết bị có thể dùng được lâu dài. Dù sáng chế thành công từ năm 2019 nhưng hiện tại, CyLock chưa được bán rộng rãi trên thị trường. Onyx Việt Nam đang lựa chọn nhà phân phối khóa CyLock đủ tiềm lực để phân phối rộng rãi trong nước và quốc tế trước năm 2025, với giá thành cạnh tranh với những hãng khóa ngoại lớn đang bán giá cao dù sử dụng công nghệ cũ.

*Hết